Η Check Point Research, divisi Threat Intelligence dari Check Point® Software Technologies Ltd. (NASDAQ: CHKP), penyedia solusi keamanan siber terkemuka di dunia, menerbitkan Indeks Ancaman Global untuk bulan ini September 2021.

ΟPara peneliti melaporkan bahwa sementara Trickbot tetap berada di urutan teratas daftar malware paling umum, yang memengaruhinya 5% organisme di seluruh dunia, yang baru saja dilahirkan kembali Emotet kembali ke tempat ketujuh dalam daftar. ITU CPR juga mengungkapkan bahwa industri yang paling banyak menerima serangan adalah miliknya sendiri Pendidikan / Penelitian.

Meskipun upaya signifikan oleh Europol dan beberapa lembaga penegak hukum lainnya awal tahun ini untuk penindasan Emotet, botnet yang terkenal itu dipastikan akan kembali beraksi pada bulan November dan sudah menjadi malware ketujuh yang paling umum digunakan. Trickbot menduduki puncak daftar untuk keenam kalinya bulan ini dan bahkan terlibat dengan varian Emotet baru, yang diinstal pada komputer yang terinfeksi menggunakan infrastruktur Trickbot.

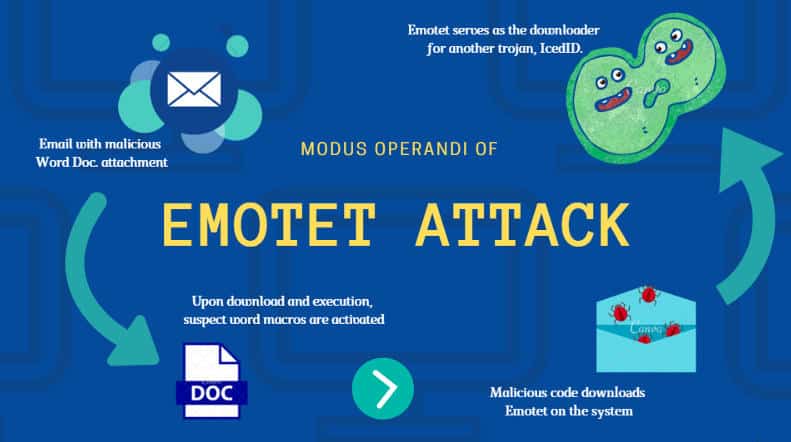

Itu Emotet menyebar melalui email phishing berisi file yang terinfeksi Word, Excel, dan Zip, yang mengembangkan Emotet di komputer korban. Email berisi berita utama yang menarik seperti berita terkini, faktur dan catatan perusahaan palsu untuk menarik korban agar membukanya. Baru-baru ini, Emotet juga mulai menyebar melalui paket berbahaya dari perangkat lunak Adobe palsu Penginstal Aplikasi Windows.

Fakta bahwa ia menggunakan infrastrukturnya Trickbot berarti mempersingkat waktu yang dibutuhkan untuk mendapatkan dukungan jaringan yang cukup signifikan di seluruh dunia. Karena menyebar melalui email phishing dengan lampiran berbahaya, sangat penting bahwa kesadaran dan pelatihan pengguna menjadi prioritas utama keamanan dunia maya organisasi.

Dan siapa saja yang ingin mengunduh perangkat lunak Adobe harus diingat, seperti halnya aplikasi apa pun, untuk melakukannya hanya melalui cara resmi., kata Maya Horowitz, VP Riset di Perangkat Lunak Check Point.

CPR juga mengungkapkan bahwa sektor pendidikan/penelitian adalah yang paling banyak diserang di seluruh dunia pada bulan November, disusul oleh komunikasi pemerintah/militer. "Server Web Traversal Direktori URL BerbahayaMasih merupakan kerentanan yang paling sering dieksploitasi, memengaruhinya 44% organisasi di seluruh dunia, diikuti oleh “Pengungkapan Informasi Repositori Git Server Web”Yang mempengaruhi 43,7% dari organisasi di seluruh dunia. THE "Eksekusi Kode Jarak Jauh Header HTTPTetap berada di urutan ketiga dalam daftar kerentanan yang paling sering dieksploitasi, dengan dampak global 42%.

Keluarga malware teratas

* Panah mengacu pada perubahan peringkat dalam kaitannya dengan bulan sebelumnya.

Bulan ini, Trickbot adalah malware paling populer yang memengaruhi 5% organisasi di seluruh dunia, diikuti oleh Agen Tesla dan Buku form, keduanya dengan dampak global 4%.

- ↔ Trickbot - Trickbot itu satu botnet modular dan Trojan Perbankan yang terus diperbarui dengan fitur, karakteristik, dan saluran distribusi baru. Ini memungkinkannya menjadi malware yang fleksibel dan dapat disesuaikan yang dapat didistribusikan sebagai bagian dari kampanye multiguna.

- ↑ Agen Tesla - Itu Agen Tesla adalah yang canggih TIKUS yang berfungsi sebagai keylogger dan pencegat yang mampu melacak dan mengumpulkan keyboard korban, keypad sistem, tangkapan layar, dan kredensial pada berbagai perangkat lunak yang diinstal pada mesin (termasuk Google Chrome, Mozilla Firefox dan Microsoft Outlook).

- ↑ Buku form - Itu Buku form itu satu Pencuri Info mengumpulkan kredensial dari berbagai browser web, mengumpulkan tangkapan layar, memantau dan mencatat penekanan tombol, dan dapat mengunduh dan menjalankan file sesuai dengan perintah C&C.

Serangan terkemuka di industri di seluruh dunia:

Bulan ini, Pendidikan / Penelitian adalah industri dengan serangan terbanyak di dunia, diikuti oleh Komunikasidan Pemerintah / Angkatan Darat.

- Pendidikan / Penelitian

- Komunikasi

- Pemerintah / Angkatan Darat

Kerentanan yang paling dapat dieksploitasi

Bulan ini, " Server Web Traversal Direktori URL Berbahaya”Masih merupakan kerentanan yang paling sering dieksploitasi, memengaruhinya 44% organisasi di seluruh dunia, diikuti oleh " Pengungkapan Informasi Repositori Git Server Web ", Yang mempengaruhi 43,7% dari organisasi di seluruh dunia. THE " Eksekusi Kode Jarak Jauh Header HTTPTetap ketiga dalam daftar kerentanan dengan peternakan terbanyak, dengan dampak global 42%.

- ↔ jaringan Server Jahat URL Direktori Lintasan (CVE-2010-4598,CVE-2011-2474,CVE-2014-0130,CVE-2014-0780,CVE-2015-0666,CVE-2015-4068,CVE-2015-7254,CVE-2016-4523,CVE-2016-8530,CVE-2017-11512,CVE-2018-3948,CVE-2018-3949,CVE-2019-18952,CVE-2020-5410,CVE-2020-8260) - Ada kerentanan dalam persilangan direktori di berbagai server web. Kerentanan ini disebabkan oleh kesalahan validasi entri pada server web yang tidak menghapus URL dengan benar untuk pola penyeberangan direktori. Eksploitasi yang berhasil memungkinkan penyerang jarak jauh yang tidak sah untuk mendeteksi atau mendapatkan akses ke file arbitrer di server yang rentan.

- ↔ jaringan Server Terkena pergi Gudang Informasi Penyingkapan - Pelanggaran keamanan telah dilaporkan untuk pengungkapan informasi di Repositori Git. Berhasil mengeksploitasi kerentanan ini dapat memungkinkan pengungkapan informasi akun yang tidak disengaja.

- ↔ HTTP Header terpencil Kode Execution (CVE-2020-10826,CVE-2020-10827,CVE-2020-10828,CVE-2020-13756) Header HTTP memungkinkan klien dan server untuk mentransfer informasi tambahan dengan permintaan HTTP. Penyusup jarak jauh dapat menggunakan header HTTP yang rentan untuk mengeksekusi kode arbitrer pada mesin korban.

Malware Seluler Teratas

Di bulan September x Pembantu tetap menjadi yang terdepan dalam malware seluler paling umum, diikuti oleh AlienBot dan flubot.

1. x Pembantu - Aplikasi jahat yang pertama kali muncul pada Maret 2019 dan digunakan untuk mengunduh aplikasi jahat lainnya dan menampilkan iklan. Aplikasi dapat disembunyikan dari pengguna dan bahkan dapat diinstal ulang jika dihapus.

2. AlienBot - Keluarga malware AlienBot adalah satu Malware sebagai Layanan (MaaS) untuk perangkat Android yang memungkinkan penyusup jarak jauh untuk awalnya memasukkan kode berbahaya ke dalam aplikasi keuangan yang sah. Penyerang mendapatkan akses ke akun korban dan akhirnya mengambil kendali penuh atas perangkat mereka.

3. flubot - The FluBot adalah malware Android yang didistribusikan melalui perpesanan (SMS) memancing secara elektronik (Phishing) dan biasanya meniru perusahaan logistik transportasi. Segera setelah pengguna mengklik tautan dalam pesan, FluBot diinstal dan mengakses semua informasi sensitif di telepon.

10 besar di Yunani |

|||

| Nama perangkat lunak jahat | Dampak Global | Dampak pada Yunani | |

| AgenTesla | 2.59% | 8.93% | |

| Buku form | 3.14% | 8.33% | |

| Trickbot | 4.09% | 5.36% | |

| Remcos | 2.20% | 4.76% | |

| nanocore | 0.88% | 3.87% | |

| Vidar | 0.97% | 2.98% | |

| Gluteba | 2.41% | 2.68% | |

| pelawak | 0.08% | 2.38% | |

| pintu gerbang | 0.33% | 2.38% | |

| pencatat masal | 0.13% | 2.38% | |

Keluarga malware secara detail

AgenTesla

Itu AgenTesla adalah yang canggih TIKUS (Remote Access Trojan) yang bertindak sebagai keylogger dan pencuri password. Aktif sejak 2014, AgenTesla dapat memantau dan mengumpulkan keyboard dan clipboard input korban, dan dapat menangkap tangkapan layar dan mengekstrak kredensial yang dimasukkan untuk berbagai perangkat lunak yang diinstal pada mesin korban (termasuk Klien email Google Chrome, Mozilla Firefox, dan Microsoft Outlook). Itu AgenTesla dijual secara terbuka sebagai RAT legal dengan pelanggan yang membayar $ 15 - $ 69 untuk lisensi.

Buku formulir

Itu Buku formulir itu satu InfoMencurir menargetkan sistem operasi mereka Windows dan pertama kali terdeteksi pada tahun 2016. Diiklankan di forum peretasan sebagai alat yang memiliki teknik penghindaran yang kuat dan harga yang relatif murah. Itu Buku formulir mengumpulkan Surat kepercayaan dari berbagai browser web dan tangkapan layar, monitor dan keyboard rekaman dan dapat mengunduh dan menjalankan file sesuai dengan instruksi C & C diberikan kepadanya.

Trickbot

Itu Trickbot adalah Botnet modular dan Trojan Perbankan yang menargetkan platform Windows dan terutama ditransmisikan melalui spam atau keluarga malware lainnya seperti Emotet. Trickbot mengirimkan informasi tentang sistem yang terinfeksi dan juga dapat mengunduh dan menjalankan modul secara sewenang-wenang dari jangkauan luas yang tersedia, seperti modul VNC untuk penggunaan jarak jauh atau modul SMB untuk penyebaran dalam jaringan yang terpengaruh. Setelah mesin terinfeksi, penyusup di balik malware Trickbot menggunakan berbagai modul ini tidak hanya untuk mencuri kredensial bank dari komputer target, tetapi juga untuk pergerakan lateral dan identifikasi di dalam organisasi itu sendiri, sebelum serangan yang ditargetkan. .

Remcos

Itu Remcos adalah RAT yang pertama kali muncul pada tahun 2016. Remcos didistribusikan melalui dokumen Microsoft Office berbahaya yang dilampirkan ke email SPAM dan dirancang untuk melewati keamanan UAC Microsoft Windows dan menjalankan perangkat lunak berbahaya dengan hak istimewa tinggi.

NanoCore

Itu NanoCore adalah Trojan akses jarak jauh, pertama kali diamati di alam pada tahun 2013 dan menargetkan pengguna sistem operasi Windows. Semua versi RAT memiliki add-on dan fitur dasar seperti tangkapan layar, penambangan cryptocurrency, kontrol desktop jarak jauh, dan pencurian sesi webcam.

Vidar

Itu Vidar adalah infolstealer yang menargetkan sistem operasi Windows. Pertama kali terdeteksi pada akhir 2018, ia dirancang untuk mencuri kata sandi, data kartu kredit, dan informasi sensitif lainnya dari berbagai browser web dan dompet digital. Vidar telah dijual di berbagai forum online dan penetes malware telah digunakan untuk mengunduh ransomware GandCrab sebagai muatan sekundernya.

Gluteba

Dikenal sejak 2011, Gluteba adalah pintu belakang yang secara bertahap berkembang menjadi botnet. Hingga 2019, itu termasuk mekanisme pembaruan alamat C&C melalui daftar BitCoin publik, fitur pencurian browser bawaan, dan router operator.

pelawak

Spyware android di Google Play, dirancang untuk mencuri pesan SMS, daftar kontak, dan informasi perangkat. Selain itu, malware secara diam-diam memberi sinyal kepada korban untuk layanan premium di situs periklanan.

gerbang cinta

Itu gerbang cinta adalah "worm" komputer yang dapat menyebar melalui jaringan berbagi, email, dan jaringan berbagi file. Setelah diinstal, program menyalin ke berbagai folder di komputer korban dan mendistribusikan file berbahaya yang mengakibatkan akses jarak jauh ke penyerang.

pencatat masal

Itu pencatat masal adalah pencuri kredensial .NET. Ancaman ini adalah alat identifikasi yang dapat digunakan untuk mengekstrak data dari server yang ditargetkan.

NS Indeks Dampak Ancaman Global dan Peta ThreatCloud dia Periksa Point Software, berdasarkan bagian Intelijen Ancaman Cloud milik perusahaan. Itu ThreatCloud menyediakan informasi ancaman real-time dari ratusan juta sensor di seluruh dunia, melalui jaringan, terminal, dan perangkat seluler.

Kecerdasan diperkaya dengan mesin berbasis AI dan data penelitian eksklusif dari Check Point Research, departemen Intelijen & Riset dari Teknologi Perangkat Lunak Check Point.

Daftar lengkap 10 keluarga malware teratas di bulan November ada di blognya Check Point.

jumpa pers

Jangan lupa di follow Xiaomi-miui.gr di berita Google untuk segera diberitahu tentang semua artikel baru kami! Anda juga dapat jika Anda menggunakan RSS reader, tambahkan halaman kami ke daftar Anda, cukup dengan mengikuti link ini >> https://news.xiaomi-miui.gr/feed/gn

Jangan lupa di follow Xiaomi-miui.gr di berita Google untuk segera diberitahu tentang semua artikel baru kami! Anda juga dapat jika Anda menggunakan RSS reader, tambahkan halaman kami ke daftar Anda, cukup dengan mengikuti link ini >> https://news.xiaomi-miui.gr/feed/gn

Ikuti kami di Telegram sehingga Anda adalah orang pertama yang mengetahui setiap berita kami!